Macのssh-agentはキーチェーンとの連携ができるので、上手く使いこなすと便利そうですが、仕組みがあまりよく分からないで使うのも気持ち悪かったので整理してみました。

はじめに

1. ssh-agentについて

- OpenSSH の認証エージェント

- macOS はLeopard から標準インストールされている

- SSH の公開鍵認証で使う秘密鍵をssh-agent に登録すると、サーバにSSH で接続する際のパスフレーズの手入力を省略できる(ssh-agent が代理でパスコードを入力してくれる)

- OS をシステム終了するとssh-agent の登録情報が削除されるので、OS を起動する度に再登録が必要

2. キーチェーンの役割について

- SSH の公開鍵認証で使う秘密鍵のパスコードをキーチェーンに登録すると、登録した秘密鍵をパスコード付きでssh-agent に読み込むことができる

- キーチェーンには秘密鍵のパスフレーズが保存される(秘密鍵自体は保存されないので、キーチェーンから秘密鍵の復元はできない)

環境について

クライアント側の環境

- macOS Monterey

サーバ側の環境

- Ubuntu 20.04.4 LTS

準備

1. SSHの公開鍵認証で使う鍵の作成

今回、鍵の形式はEd25519 で作成します。

作成する際にパスフレーズの入力を求められるので、任意の文字列を指定します。

ssh-keygen -t ed25519

→ パスフレーズを入力する

ls -l ~/.ssh/

→ ~/.ssh/に秘密鍵「id_ed25519」と公開鍵「id_ed25519.pub」が格納されている- id_ed25519

- クライアント側で署名に使う秘密鍵

- id_ed25519.pub

- サーバ側で検証に使う公開鍵

2. 接続先のサーバに公開鍵を登録

下記のコマンドで指定したサーバ・ユーザの ~/.ssh/authorized_keys に公開鍵を登録します。

ssh-copy-id -i ~/.ssh/id_ed25519.pub [email protected]※ サーバ「test.example」の「/home/ubuntu/.ssh/authorized_keys」に登録されます

3. 接続確認

SSH の公開鍵認証でサーバに接続できるか確認します。

ssh -i ~/.ssh/id_ed25519 [email protected]

→ パスフレーズを入力して接続に成功

exitちなみに、オプション-i で秘密鍵を指定しなくても同じ様に接続できました。

ここまでは、ssh-agent を使わないSSH の公開鍵認証です。

ssh-agentを使う

ssh-agent に秘密鍵を登録してSSH の公開鍵認証でサーバに接続します。

1. 秘密鍵をssh-agentに登録

ssh-add ~/.ssh/id_ed25519

→ パスフレーズを入力して登録するちなみに、秘密鍵を指定しなくても同じ様に登録できました。

その場合、~/.ssh/ に複数の秘密鍵のファイルがあると、全ての秘密鍵のパスフレーズの入力を求められ登録しようとします。

2. 秘密鍵がssh-agentに登録されていることを確認

ssh-add -l

→ 登録されている秘密鍵に対応する公開鍵のフィンガープリントが表示される3. 接続確認

パスフレーズを入力しないでサーバに接続できるか確認します。

ssh -i ~/.ssh/id_ed25519 [email protected]

→ パスフレーズの入力を求められずに接続に成功

exitパスフレーズを入力しないで接続できたということは、ssh-agent が代理でパスフレーズを入力してくれたということになります。

続けて、オプション-i で秘密鍵を指定しないで接続できるか確認します。

ssh [email protected]

→ パスフレーズの入力を求められずに接続に成功

exitこちらも同じ様にパスフレーズを入力しないで接続できました。

以降、パソコンのシステムを終了するまでパスフレーズの入力が求められなくなるので、便利ではありますがパスフレーズを知らない第三者もこのコマンドを入力するだけでサーバにSSH 接続できてしまうので、離席する際はパソコンをロックする等の運用上の配慮が必要になります。

キーチェーンを使う

秘密鍵のパスフレーズをキーチェーンに登録し、登録したキーチェーンのパスフレーズをssh-agent に読み込んでSSH の公開鍵認証でサーバに接続します。

1. 秘密鍵のパスフレーズをキーチェーンに登録

ssh-add --apple-use-keychain ~/.ssh/id_ed25519

→ パスフレーズを入力して登録する- オプション-K は非推奨となり、替わりに–apple-use-keychain が用意されていました

- 引数の秘密鍵の指定を省略すると、~/.ssh/ に格納されている全ての秘密鍵の登録を試みます(各鍵のパスフレーズを聞かれるので、入力して正しければ登録されます)

- 上記のコマンドを実行すると、ssh-agent にも秘密鍵が登録されました

2. キーチェーンに登録されていることを確認

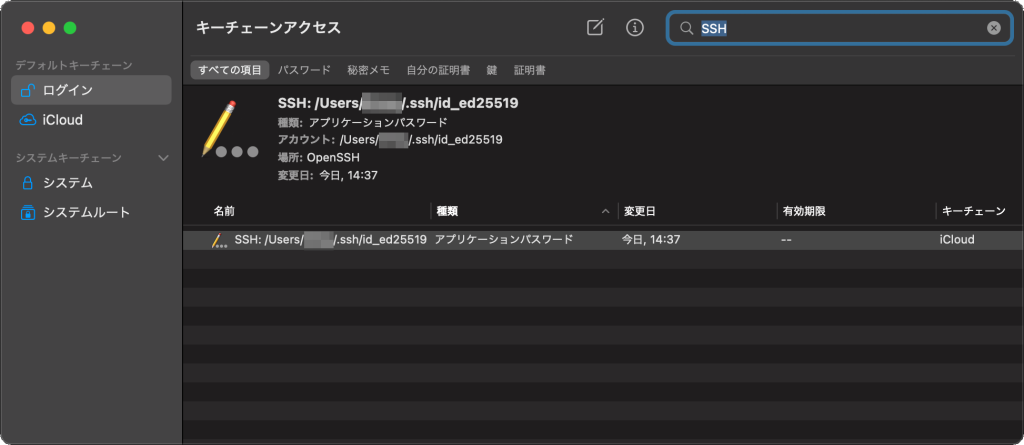

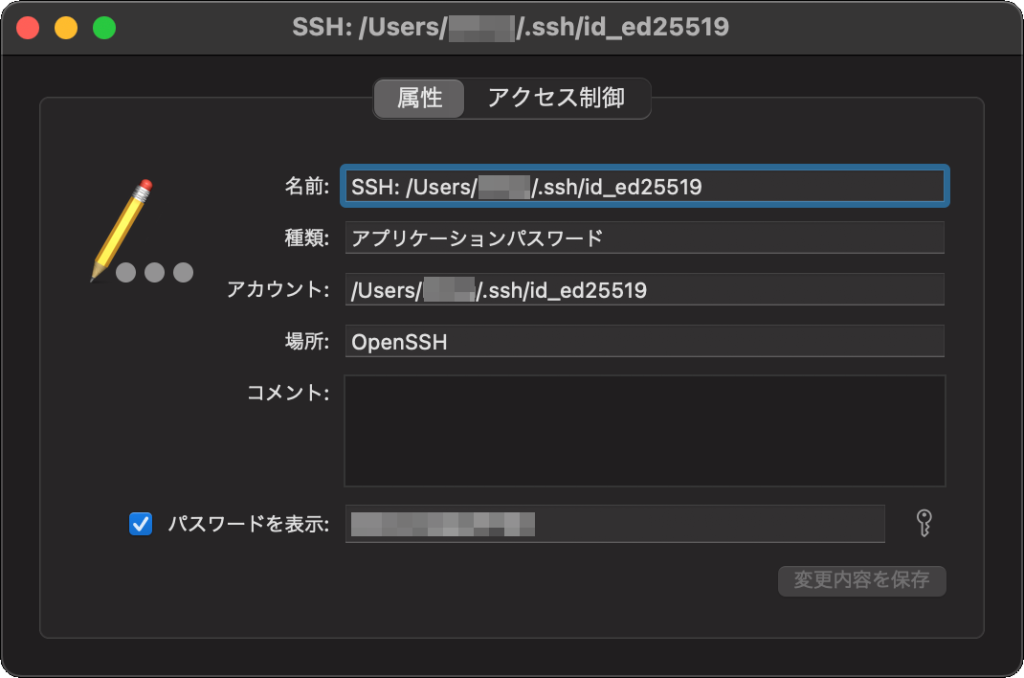

キーチェーンアクセスで秘密鍵のパスフレーズがキーチェーンに登録されていることを確認します。

キーチェーンアクセスを開き、右上の検索窓に”SSH” と入力して一覧の表示を絞り込むと、登録した秘密鍵が表示されます。

一覧の秘密鍵の行をクリックして詳細画面を開き、[パスワードを表示] のチェックをONにすると秘密鍵のパスフレーズが表示されます。

3. ssh-agentに登録されている秘密鍵を削除

キーチェーンの秘密鍵をssh-agent に読み込むので、前述「1. 秘密鍵をssh-agentに登録」でssh-agent に登録した秘密鍵を一旦削除します。

ssh-add -D4. キーチェーンの秘密鍵をssh-agentに読み込む

ssh-add --apple-load-keychain ~/.ssh/id_ed25519- オプション-A は非推奨となり、替わりに–apple-load-keychain が用意されていました

- 引数の秘密鍵の指定を省略すると、キーチェーンの全ての秘密鍵がssh-agent に読み込まれます(パスフレーズの入力が求められずに読み込まれます)

5. 秘密鍵がssh-agentに登録されていることを確認

ssh-add -l

→ 登録されている秘密鍵に対応する公開鍵のフィンガープリントが表示される6. 接続確認

パスフレーズを入力しないでサーバに接続できるか確認します。

ssh [email protected]

→ パスフレーズの入力を求められずに接続に成功

exit設定

~/.ssh/config

任意でssh-agent に関係する下記のオプションを指定することができます。

Host *

AddKeysToAgent yes

UseKeyChain yes- AddKeysToAgent

- サーバにSSHで接続した際に、秘密鍵をssh-agentに登録する設定

- yes:登録する、no:登録しない(デフォルト)、他にconfirmとaskが指定できる

- yesにすると、ssh-add を実行する必要がなくなる

- UseKeyChain

- サーバにSSHで接続した際に、秘密鍵をキーチェーンに登録する設定

- yes:登録する、no:登録しない(デフォルト)

- yesにすると、ssh-add –apple-use-keychain を実行する必要がなくなる

どう使うか

秘密鍵のパスフレーズをキーチェーンで管理して使う

以下の手順でssh-agent を使う

- 公開鍵認証で使う鍵を作ったタイミングで秘密鍵をキーチェーンに登録する

- ssh-add –apple-use-keychain ~/.ssh/id_ed25519 →パスコードを入力

- SSH でサーバに接続する前にキーチェーンの秘密鍵をssh-agent に登録する

- ssh-add –apple-load-keychain

- SSH でサーバに接続する

OS を起動する度に2.を実行する必要がありますが、普段はパスコードの手入力が必要なくなるというのが利点としてあります。

非推奨になったオプション-A に比べると–apple-load-keychain が覚えづらいのが残念な感じです。

この使い方であれば、config の設定は必要なさそうです。

秘密鍵のパスフレーズをキーチェーンで管理しないで使う(configの設定なし)

以下の手順でssh-agent を使う

- SSH でサーバに接続する前に秘密鍵をssh-agent に登録する

- ssh-add →パスコードを入力

- SSHでサーバに接続する

OS を起動する度にパスコードの手入力が必要なので、パスコードの運用が雑になりそうです。

普段からssh-add コマンドを使うのでssh-agent を意識するシンプルな使い方という感じです。

秘密鍵のパスフレーズをキーチェーンで管理しないで使う(configの設定あり)

以下の手順でssh-agent を使う

- config にSSH 接続の際に秘密鍵をssh-agent に登録する設定をする

- AddKeysToAgent yes

- SSH でサーバに接続する(OS 起動後の初回)

- ssh [email protected] →パスコードを入力

- SSH でサーバに接続する(2回目以降)

OS を起動する度にパスコードの入力が必要なので、パスコードの運用が雑になりそうです。

普段は ssh コマンドだけを使えばよくなるので、ssh-agent を意識しなくなりそうです。

あとがき

Macのssh-agentについて整理できたようで整理できていない感じですが、どう使うかの選択肢は整理できたと思います。

最後に感想とメモのようなものを書き残しておきます。

- ssh-add のキーチェーンを扱うオプションについて

- macOS Monterey で-K と-A が非推奨になったらしい

- 新しい–apple-use-keychain と–apple-load-keychain 覚えづらい

- config のUseKeyChain について

- 秘密鍵は基本的に意識して扱いたいので、無意識で永続的に保存される仕組みは使いたくない(sshコマンドの実行でキーチェーンに登録したくない)

- キーチェーンに登録するのは秘密鍵の保存場所とパスコードの情報

- ~/.ssh/ の秘密鍵を削除するとキーチェーンに登録されている情報はゴミになる

- キーチェーンから秘密鍵を復元できない

- ssh-agent を使わないという選択

- 離席する際のパソコンのロックが徹底できないのであれば使わない方がよい

- ssh-agent はあくまでも利便性を向上させるツールなので無理して使うことはない

- 秘密鍵のパスコードを絶対第三者に使われたくない

- パスコードをキーチェーンで管理すれば、ウェブサイト向けのパスワードマネージャー(1Passwordなど)のような感覚でパスコードをセキュアに扱うことができる

- ssh-agent のプロセス起動

- OS を起動した状態ではssh-agent が起動していない

- ssh コマンドやssh-add コマンドを実行するとssh-agent が起動する(ps aux | grep ssh-agent で確認)

- シェル起動時にssh-agent に登録する

- キーチェーンに登録して、~/.zshrc にssh-add –apple-load-keychain を記述する

- ssh コマンドでパスフレーズの入力を求められずに接続できる

- 普段ssh-agent とパスフレーズを全く意識する必要がなくなり利便性はmax

参考

- Mac OS X以降のssh-agent事情

- 【SSH】ssh-agent の使い方

- Macの認証エージェントの鍵保持について

- ssh-agent – Zenn

- ssh-agentを使って公開鍵認証方式のsshパスワード入力を省略する方法

- How can I permanently add my SSH private key to Keychain so it is automatically available to ssh? – StackExchange

- OpenSSH Release Notes – openssh.com

- SSH-AGENT(1) General Commands Manual – OpenBSD manual page server

- OpenSSH updates in macOS 10.12.2 – Apple Developer